Web Application Firewall x Intrusion Prevention System – Qual a diferença?

Introdução

Se você se já pesquisou seriamente sobre segurança, deve estar familiarizado com o termo “Intrusion Prevention System”, ou IPS. Porém ultimamente tem ganhado destaque e atenção outro tipo de proteção, o “Web Application Firewall”, ou WAF. Mas qual a diferença entre os dois? Neste artigo faremos uma breve análise de ambos, suas limitações e a forma como se complementam.

O Sistema de Prevenção a Intrusão (IPS)

O IPS observa o fluxo de pacotes através da rede. Age de forma semelhante a um Sistema de Detecção de Intrusão (IDS), tentando identificar dados suspeitos nos pacotes de rede com base em um banco de dados de assinaturas, ou detectar anomalias em comparação ao que é pré-definido como tráfego “normal”. Além de sua funcionalidade IDS, um IPS pode fazer mais do que apenas gerar logs e alertas. É possível programa-lo para reagir ao que detecta. A capacidade de reagir às detecções é o que torna o IPS mais desejáveldo que o IDS.

Há algumas desvantagens para um IPS. Ele é projetado para bloquear certos tipos de tráfego, identificados como potencialmente perigosos. O IPS não tem a capacidade de compreender a lógica do protocolo da aplicação web. Assim, o IPS não distingue completamente se uma solicitação é normal ou malformada na camada de aplicação (camada OSI 7). Esta limitação poderia potencialmente permitir a passagem de alguns tipos de ataques sem que sejam detectados ou prevenidos, especialmente novos tipos de ataques mais sofisticados e sem assinaturas.

Havendo um grande número de aplicações web, tanto comerciais quanto caseiras, a tendência é que existam os mais diversos tipos de vulnerabilidades a serem exploradas por hackers. O IPS não consegue efetivamente cobrir todas essas vulnerabilidades potenciais e, provavelmente, acabará produzindo muitos falsos positivos. Falso positivos são péssimos pois fazem com que os analistas de segurança, normalmente já ocupados, fiquem ainda mais ocupados. Uma sobrecarga de falsos positivos pode atrasar a resposta a ataques reais, ou fazer com que sejam aceitos porque um analista tentou reduzir o “ruído”.

O IPS de Host (HIPS) é um pouco mais granular do que o IPS de rede (NIPS). O HIPS monitora a camada de aplicação (OSI Layer 7) um pouco mais próximo da lógica fornecida à aplicação web. Mas o HIPS ainda carece de alguma compreensão das linguagens de aplicações web e sua lógica. Em resposta a essas deficiências, surgiu o Firewall de Aplicação Web – WAF.

Web Application Firewall (WAF)

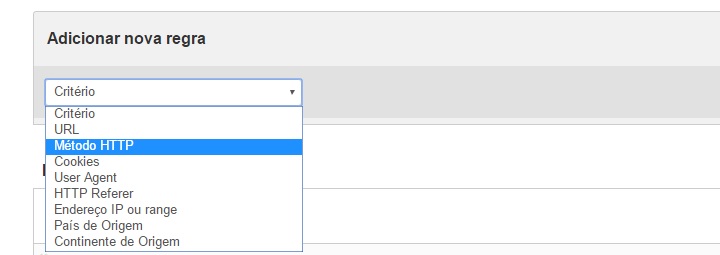

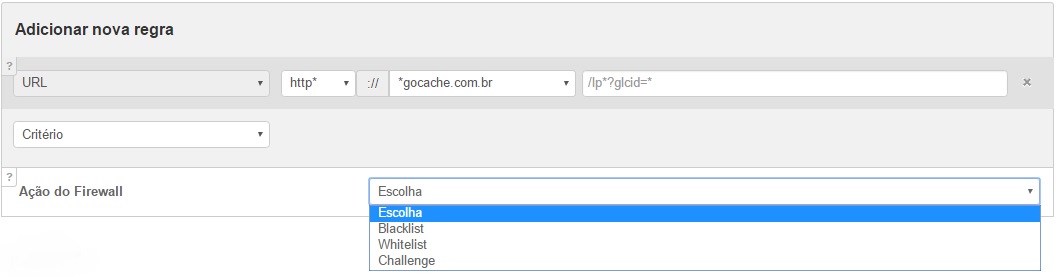

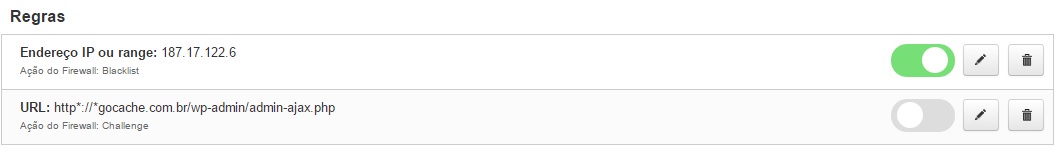

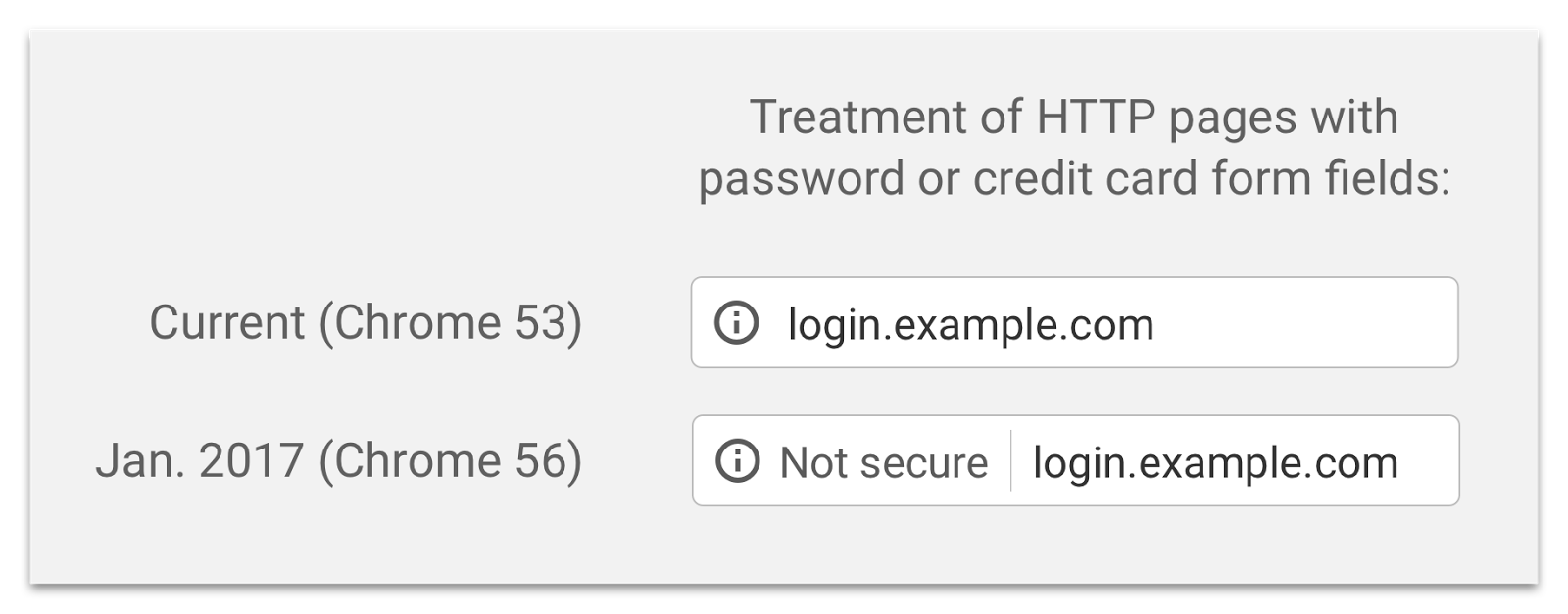

O WAF é projetado para proteger aplicações web/servidores de ataques baseados na web que um IPS não pode impedir. Assim como um IPS, o WAF pode ser baseado em rede ou host. Ele monitora o tráfego de e para os aplicativos/servidores web. Basicamente, a diferença está no nível de capacidade de análise da lógica de aplicação web na camada 7.

Enquanto o IPS avalia o tráfego comparando assinaturas e comportamentos anômalos, o Web Application Firewall avalia o comportamento e a lógica do que é solicitado e devolvido. O WAF protege contra ameaças de aplicações web tais como injeção de SQL, cross-site scripting, sequestro de sessão, alteração de URL ou de parâmetro e estouro de buffer. Ele faz isso da mesma maneira que um IPS faz, analisando o conteúdo de cada pacote de entrada e de saída.

WAFs normalmente são implantados em um proxy na frente das aplicações web, para que não vejam todo tráfego da rede. Ao monitorar o tráfego antes que ele atinja a aplicação Web, o WAF pode analisar as requisições antes de transmiti-las. Isto é o que lhe dá vantagem sobre o IPS, que é projetado para interrogar todo o tráfego de rede, sem analisar a camada de aplicação com o rigor necessário.

O WAF não apena detecta ataques que são conhecidos por ocorrerem em ambientes de aplicações Web, mas também detecta (e pode prevenir) novos tipos desconhecidos de ataques. Ao observar padrões inusitados ou inesperados no tráfego, ele pode alertar e/ou defender contra ataques até então desconhecidos. Por exemplo, se o WAF detecta um aplicativo retornando mais dados que o esperado, pode bloqueá-lo e alertar alguém.

Conclusão

Os Firewalls de Aplicação Web são um tipo especial de produto, utilizados para detectar ataques contra aplicações web com mais profundidade e critério do que os Sistemas de Prevenção a Intrusão. O WAF pode ser usado no ambiente para fornecer proteção aprimorada a aplicações/servidores Web. Usar um WAF é uma boa maneira de complementar o IPS e fornecer uma camada adicional de proteção para uma arquitetura de defesa em profundidade mais completa.

*Publicado originalmente no portal iMasters: http://imasters.com.br/infra/seguranca/web-application-firewall-x-intrusion-prevention-system-qual-diferenca/